VMware : les conseils d'architecture de l'ANSSI

L’ANSSI a publié un guide de sécurisation des infrastructures VMware. Focus sur les recommandations d’architecture.

Attention à ne pas configurer l’hyperviseur comme source pour la synchronisation horaire sur des contrôleurs de domaine AD ? Cette recommandation figure dans un guide ANSSI consacré aux infras VMware.

En procédant ainsi, on évite une désynchro lors d’un redémarrage de VM ou lors d’une prise de snapshot pouvant avoir un impact sur les réplications Active Directory, explique l’agence.

VLAN, VMkernel, proxy : une affaire de cloisonnement(s)

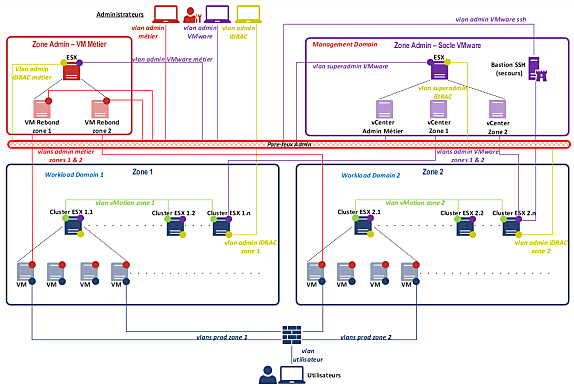

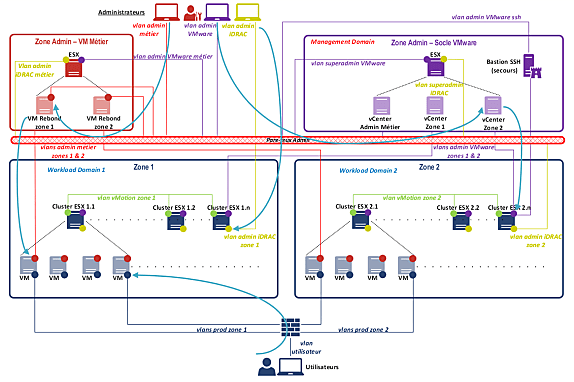

Certaines recommandations touchent à l’administration. D’autres, à la sauvegarde, à la microsegmentation ou au durcissement des ESXi. La plupart ont toutefois trait à l’architecture. Elles sont essentiellement une affaire de cloisonnement. Par exemple entre les flux des composants de management de l’infrastructure vSphere et ceux des machines hébergées. Les premiers doivent aller au plan de contrôle ; les seconds, au plan de données.

On se gardera de mutualiser le port d’administration d’une VM avec le plan de contrôle du socle de virtualisation. Au contraire, on l’isolera, au minimum par l’intermédiaire d’un VLAN dédié. On dédiera aussi des VLAN – ainsi que des adaptateurs VMkernel – aux flux d’administration, par opposition à ceux de stockage et de sauvegarde.

Séparation également nécessaire entre cluster d’administration (management domain, hébergeant les composants du plan de contrôle et le vCenter du cluster d’admin) et clusters de production (workload domains). Au sein du management domain, on placera derrière des VLAN les plans de contrôle rattachés à chaque workload domain.

L’ANSSI conseille aussi de séparer l’administration des hyperviseurs ESXi et l’administration métier des VM. Tout en dédiant un vCenter par zone de confiance pour l’administration du socle de virtualisation et un système de rebond pour l’administraton des VM métier.

Autre élément à isoler : l’administration des cartes de contrôle à distance, par rapport au reste de l’administration. Idem pour les flux de transfert vMotion pour chaque zone de confiance. Et pour l’annuaire d’administration VMware vis-à-vis des autres annuaires utilisés en prod. Sur ce point, on vérifiera régulièrement les chemins de contrôle afin d’éviter les élévations de privilèges dans l’un ou l’autre sens.

Ports physiques, datastores, clusters ESXi : des éléments à dédier

L’ANSSI recommande de dédier un port réseau physique aux flux d’administration. Et de réserver à chaque zone de confiance un workload domain ainsi qu’un vCenter hébergé dans le management domain.

Dans les SI d’administration complexes, on intégrera un cluster ESXi servant de management domain et un workload domain contenant les outils d’admin. On réservera une interface – non accessible depuis un réseau de prod – à la gestion des ESXi.

Lire aussi : DaaS : une photographie du marché post-VMware

Sur le SI d’administration, on mettre en place une fonction proxy pour les récupérations de mises à jour sur Internet (filtrage des URL par liste d’autorisations).

Sur le même thème

Voir tous les articles Cloud