AWS se prononce sur la « souveraineté numérique »

Le « plaidoyer pour la souveraineté numérique » d'AWS pose une vision uniforme d'une question abordée essentiellement sous l'angle technique.

Le cloud AWS, « souverain dès la conception » ? Oui, et « depuis le début », affirme le groupe américain dans son « plaidoyer pour la souveraineté numérique » publié la semaine passée.

Sous quel prisme prendre ces affirmations ? L'approche d'AWS est sans nuances : un seul texte en anglais, simplement assorti de traductions dans sept autres langues. Le reflet d'une vision - ou en tout cas d'une réponse - essentiellement technique à cette question de la souveraineté.

Le contenu même du « plaidoyer » en témoigne tout autant. L'entreprise s'engage à poursuivre ses investissements sur quatre grands axes :

Lire aussi : Souveraineté numérique : fronde contre l'Éducation nationale qui attribue un "gros" contrat à Microsoft

- Contrôle de l'emplacement des données

- Contrôle fiable de l'accès aux données

- Possibilité de tout chiffrer, partout

- Résilience du cloud

Sur chacun de ces points, AWS fournit peu de détails quant à ses engagements. On retiendra néanmoins la volonté réaffirmée d'étendre les contrôles de localisation aux données opérationnelles (relatives à l'identité et à la facturation). Une zone grise chez l'ensemble des hyperscalers, et que promettent d'aborder, en France, les coentreprises Bleu et S3NS.

On retiendra aussi, sur la partie « Contrôle fiable de l'accès aux données », la promesse d'avancées sur le système Nitro, qui porte en premier lieu l'offre EC2. Principal chantier : étendre sa prise en charge native à davantage de services AWS.

Chiffrement : (enfin ?) une option magasin externe

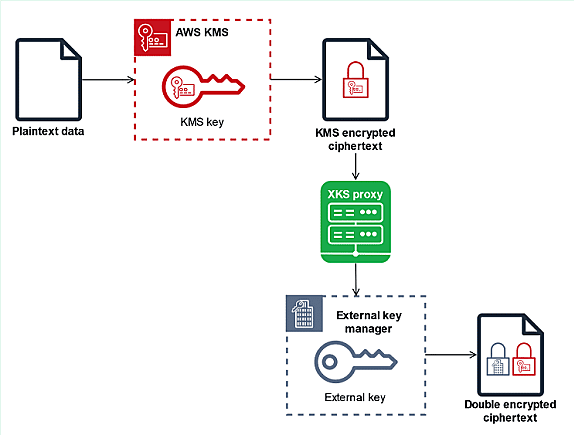

Concernant la « possibilité de tout chiffrer, partout », elle est de longue date au coeur de l'argumentaire d'AWS sur le sujet des lois extraterritoriales. La dernière option ajoutée au catalogue s'appelle XKS (External Key Store). Dans les grandes lignes, elle permet de « sortir » les clés maîtresses de l'environnement AWS. Aussi bien leur stockage que les opérations de (dé)chiffrement.

L'interaction avec le service de gestion de clés AWS KMS se fait par l'intermédiaire d'un proxy sur lequel le client a entièrement la main. Y compris pour le développement (cf. spécification API et modèle).

Le proxy s'authentifie avec des certificats TLS. AWS KMS signe ses requêtes en SigV4. La communication peut se faire sur le réseau internet ou en VPC.

AWS le rappelle à plusieurs reprises en filigrane à ses engagements : son personnel est susceptible d'accéder à des données de clients si c'est « nécessaire pour prévenir des fraudes et des abus ou en cas d'obligation légale ». C'est là qu'en dépit des contrôles sur l'emplacement physique des données et de leur traitement, le chiffrement peut faire office de parade...

À lire en complément : la souveraineté, seule variable du marché européen du cloud ?

Photo d'illustration © Pixabay via Pexels.com

Sur le même thème

Voir tous les articles Cloud