Fuites de données : ce qui influe sur le délai de remédiation

Quels facteurs influencent le délai de détection et de remédiation des fuites de données ? IBM fournit quelques éléments chiffrés.

Vecteur d'intrusion initial, existence d'un plan de réponse automatisé, implication des forces de l'ordre... Dans quelle mesure ces éléments influent-ils sur les délais d'identification et de remédiation des fuites de données ? Le dernier rapport « Cost of a Data Breach » d'IBM comporte quelques indicateurs à ce sujet.

On a interrogé, dans ce cadre, 553 organisations touchées au moins une fois entre mars 2022 et mars 2023. Dont 34 en France. On n'a pas retenu les plus « petites » fuites (moins de 2160 enregistrements), ni les plus « grandes » (plus de 101 200 enregistrements).

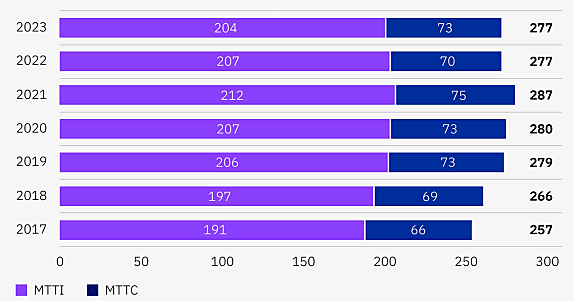

Au global, le temps moyen pour identifier une fuite a été de 204 jours. Auxquels s'ajoutent 73 jours pour colmater.

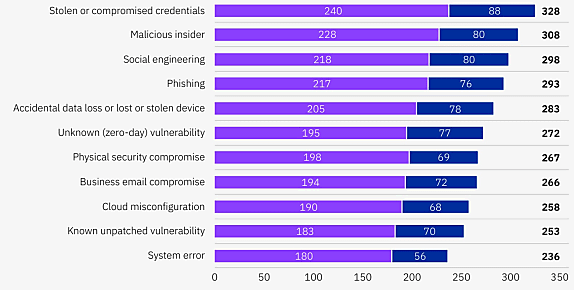

En fonction du vecteur d'intrusion initial

Le plus long délai moyen identification (240 jours) est pour les attaques fondées sur des authentifiants volés ou compromis. Suivent celles de source interne (228) et celles basées sur de l'ingénierie sociale (218).

Même hiérarchie sur le délai de remédiation... et donc sur le délai global.

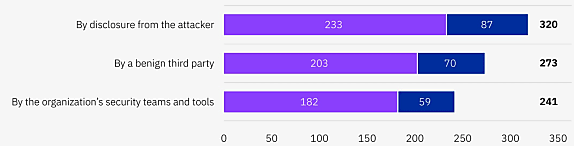

Selon la méthode d'identification

Sur le délai global, il y a environ un mois d'écart entre les fuites détectées par les organisations elles-mêmes et celles que des tiers leur ont signalées. On atteint 320 jours lorsque c'est l'auteur de l'attaque qui la révèle.

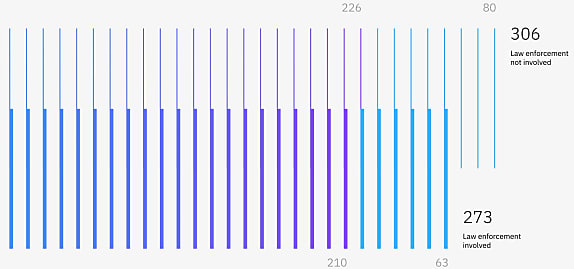

En cas de sollicitation des forces de l'ordre

L'écart est également d'un mois environ selon que les attaques ont ou non donné lieu à une intervention des forces de l'ordre.

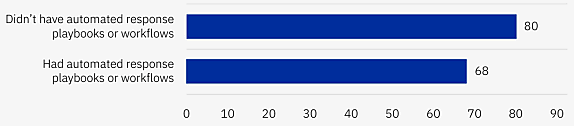

Réponses automatisées aux ransomwares

Pour les attaques impliquant des ransomwares (24 % du total), le gain de temps aura été de l'ordre de deux semaines pour qui disposait d'une forme de réponse automatisée.

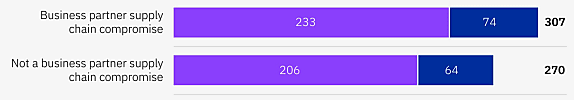

Et si un partenaire est touché ?

Le délai moyen s'allonge de 13 % sur la phase d'identification et de 15 % sur la remédiation.

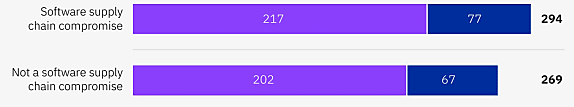

Le paramètre « supply chain logicielle »

L'écart est moins grand que sur les paramètres précédents. Qu'il existe ou non, on est sous les 300 jours de délai moyen.

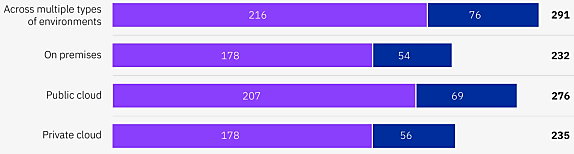

Avec ou sans cloud : le grand écart

Pour les attaques qui n'ont impliqué que des environnement sur site, le délai global de traitement s'est élevé à 232 jours. À l'autre extrémité du spectre, le compteur est à 291 jours pour les environnements hybrides.

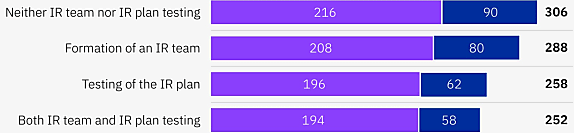

Tester ses plans de réponse aux incidents

On constate un écart de près d'un mois sur le délai global (dont 18 jours sur la remédiation) entre les organisations disposant d'une équipe de réponse aux incidents et celles ayant testé leur(s) plan(s).

Lire aussi : Six enseignements clés sur les mots de passe tirés de la mise à jour du cadre de cybersécurité du NIST

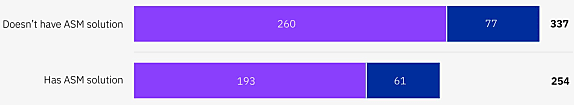

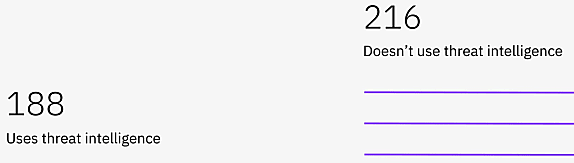

Prioriser l'ASM à la threat intelligence ?

Les données qu'IBM communique ne permettent pas d'établir de liens de cause à effet, mais elles dénotent un bénéfice plus important pour les solutions d'ASM (gestion de la surface d'attaque) que de renseignement sur les menaces.

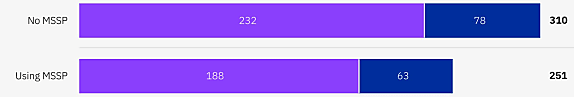

Le recours à des MSSP raccourcit plus sensiblement la phase de détection.

Illustration principale © Andrea Danti - Adobe Stock

Sur le même thème

Voir tous les articles Cybersécurité