Okta piraté : le point sur cet incident avec du Cloudflare dedans

Le groupe LAPSUS$, qui a touché Microsoft, NVIDIA et Samsung ces dernières semaines, semble aussi avoir atteint Okta. Comment se présente la situation ?

« Le zero trust, c'est envers les fournisseurs ? ». Un twitteur s'est permis cette boutade en réaction à une annonce du cofondateur et principal dirigeant d'Okta. L'intéressé a confirmé la détection, fin janvier, d'un incident de sécurité. En l'occurrence, une « tentative de compromission » portant sur le compte d'un ingénieur de support client chez un sous-traitant.

We believe the screenshots shared online are connected to this January event. Based on our investigation to date, there is no evidence of ongoing malicious activity beyond the activity detected in January. (2 of 2)

- Todd McKinnon (@toddmckinnon) March 22, 2022

« Nous pensons que les captures d'écran diffusées en ligne sont liées à cet événement », ajoute Todd McKinnon. Mais de quels screenshots parle-t-on au juste ? De ceux que LAPSUS$ a relayés ce matin sur son Telegram. Au nombre de huit, ils laissent entrevoir des accès de niveau superutilisateur. Entre autres sur une console d'administration où figure le logo de Cloudflare.

L'une des captures montre une boîte de dialogue. Objet : la réinitialisation du mot de passe d'une certaine Oxana Kharitonova. Cloudflare a dans son effectif une employée de ce nom. Elle est ingénieure en fiabilité de site. Tout du moins à en croire son profil LinkedIn, qui ressort encore dans les moteurs de recherche... mais qui aboutit à une 404. On en trouve trace - souvent partiellement - dans certaines archives.

Le « screen Cloudflare » comporte aussi un nom : celui d'un employé de l'entreprise CGS (Computer Generated Solutions), qui assure notamment du support pour Okta.

Des noms, il y en a sur une autre capture. Elle présente une discussion impliquant au moins deux ingénieurs du support technique d'Okta basés en Australie.

Okta au tableau de chasse de LAPSUS$

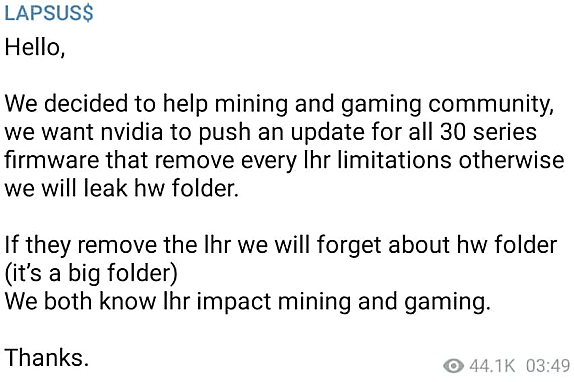

LAPSUS$ n'est pas inconnu au bataillon. Ces derniers mois, il a notamment revendiqué une offensive contre NVIDIA. À la clé, a-t-il affirmé, 1 To de données couvrant pour partie de la propriété intellectuelle critique. Y compris de partenaires, dont Qualcomm.

LAPSUS$ avait d'abord demandé à NVIDIA de lever le bridage de la puissance de minage (LHR, lite hash rate) sur ses cartes graphiques de la gamme RTX-3000. En échange de quoi il ne publierait pas les informations dérobées. Il avait ensuite exigé que l'entreprise mette en open source tous ses pilotes GPU. Passé l'ultimatum du 4 mars, une archive de 20 Go a été publiée. Les données qu'elle contient apparaissent authentiques.

Plus récemment, LAPSUS$ s'en est pris à Samsung. Avec vraisemblablement là aussi un leak authentique. Au menu, près de 200 Go de données. Avec là aussi de la propriété intellectuelle de Qualcomm ; en plus, entre autres, de code source lié à Knox, à des bootloaders, à des algorithmes de chiffrement, etc. y compris pour le dernier-né Galaxy S22.

Microsoft a été une autre cible de LAPSUS$. Et des données ont là aussi fuité. Une archive d'environ 10 Go en témoigne. Elle contient des éléments relatifs, notamment, à Bing, Bing Maps et Cortana.

Pas encore de leak concernant Okta. Mais une affirmation : LAPSUS$ n'a pas ciblé les données du fournisseur, mais celles de ses clients. La liste est longue. Avec, en France, des références comme Back Market, ENGIE, Foncia, et Renault.

Photo d'illustration © lolloj - Shutterstock

Sur le même thème

Voir tous les articles Cybersécurité

![Une backdoor mondiale dans iCloud ? Apple attaque la demande de [...]](https://cdn.edi-static.fr/image/upload/c_lfill,h_201,w_298/e_unsharp_mask:100,q_auto/f_auto/v1/Img/BREVE/2025/3/468446/backdoor-mondiale-icloud-apple-attaque-demande-londres-L.jpg)