Ransomware : l'ANSSI tente de démystifier Ryuk

Mode opératoire, chaînes de distribution, acteurs impliqués. L'ANSSI livre une analyse du ransomware Ryuk, entre hypothèses et certitudes.

Quelle place pour Ryuk dans la grande famille des ransomwares ? Un livre blanc de l'ANSSI apporte des réponses. Nombre d'entre elles ne sont cependant que des hypothèses. Notamment en ce qui concerne les acteurs malveillants impliqués.

L'ANSSI affiche davantage de certitudes quant aux origines de Ryuk. Elle le présente comme une variante d'un autre rançongiciel. En l'occurrence, Hermes 2.1, que le groupe cybercriminel CryptoTech avait commencé à vendre en février 2017 sur le forum souterrain exploit.in, pour environ 400 $.

Le mode opératoire de Ryuk ne fait pas non plus grand doute. Dans les grandes lignes, il fonctionne ainsi :

- Un dropper dépose, sur le poste ciblé, un module de chiffrement de données. Puis une charge utile, qu'il exécute.

- Après quelques minutes d'inactivité, Ryuk tente d'arrêter « plus de 40 processus et 180 services ». Essentiellement liés à des antivirus, des bases de données et des sauvegardes. Il assure sa persistance par la création d'une clé de registre.

- Le ransomware analyse disques et partages réseau, puis injecte sa charge au sein de processus fiables et chiffre tous les fichiers. Ou presque : il laisse à la victime de quoi lire la demande de rançon, acheter des cryptomonnaies et payer.

- Destruction des copies fantômes pour empêcher la restauration des machines affectées.

Ryuk n'a pas de capacité de latéralisation automatique. Il n'est pas non plus conçu pour exfiltrer des données - et n'a d'ailleurs pas de « site vitrine », contrairement à d'autres ransomwares. On a toutefois identifié, à la mi-2019, un code malveillant de type stealer présentant des similarités de code avec Ryuk.

Pour ce qui est des victimes, l'ANSSI ne dégage pas de typologie sectorielle. Elle souligne néanmoins une prévalence dans le secteur de la santé et une tendance à cibler les organisations en capacité de payer de grosses rançons (big game hunting).

Ryuk et Cie

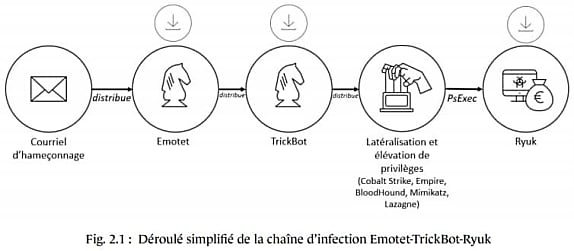

Quels vecteurs de diffusion pour Ryuk ? Le principal est TrickBot, lui-même distribué via Emotet. Cette chaîne d'infection repose essentiellement sur du phishing. Elle a perduré au moins jusqu'à septembre 2020.

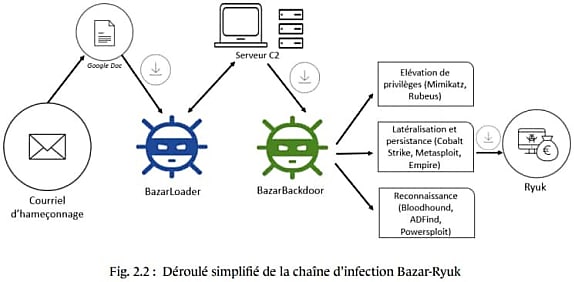

Depuis lors, on a vu s'imposer une autre chaîne d'infection, fondée sur BazarLoader. Son canal de propagation : là aussi, le phishing, avec des mails envoyés entre autres au travers de la plate-forme de marketing Sendgrid. Ils contiennent des liens pointant vers des pages Google Docs. Généralement, l'aperçu ne fonctionne pas, ce qui incite l'utilisateur à télécharger.

Une fois sur le SI, BazarLoader télécharge une porte dérobée (BazarBackdoor) qui elle-même récupère et exécute des charges de post-exploitation. On parle là de Cobalt Strike, d'Empire, de Metasploit, etc.

Quant à savoir d'où proviennent les attaques, c'est une autre affaire. Wizard Spider semble en première ligne. Crowdstrike a donné ce nom au groupe cybercriminel qui opère TrickBot. Il comprendrait des membres du groupe Gold BlackBurn, à l'origine de Dyre, trojan bancaire actif entre 2014 et 2015.

Wizard Spider aurait commencé à distribuer BazarLoader et BazarBackdoor en mars 2020. Il semble en être le développeur. Les similarités avec TrickBot ne manquent en tout cas pas : même crypter, routines de déchiffrement très proches entre les loaders, réutilisation de domaines compromis. Mais cela ne signifie pas que Wizard Spider est celui qui lance les attaques.

L'ANSSI mentionne par ailleurs UNC1878, aussi connu sous le nom de One group. Ce « cluster d'activité » est impliqué depuis janvier 2020 dans des chaînes TrickBot-Ryuk. Et depuis septembre dans des chaînes Bazar-Ryuk. On lui prête des infections opportunistes et un ciblage très large. Il serait à l'origine de récentes attaques contre des hôpitaux aux États-Unis. Une action qui tranche avec les promesses de certains opérateurs de ransomwares d'épargner de telles institutions en période de pandémie.

Des liens avec Conti

Parmi les vecteurs de diffusion de Ryuk, il y aurait aussi le malware Buer, vendu sur le darknet pour 350 $. Et SilentNight, cheval de Troie qui circule depuis fin 2019 sur des forums russes souterrains. Il s'agit d'une variante de Zloader, lui-même issu du code source de ZeuS.

Dans la sphère russophone, on suppose aussi des liens avec le groupe cybercriminel FIN6, qui ciblait traditionnellement des terminaux point de vente et des serveurs de paiement d'e-commerce. Parmi les indices de ce lien, des IP communes à des incidents impliquant Ryuk.

FIN6 semble en outre avoir exploité les services d'accès de Wizard Spider. Il n'est pas exclu qu'il s'en soit servi pour distribuer Ryuk.

Ce dernier se rapproche, affirme l'ANSSI, d'un autre ransomware : Conti. Les deux ont fait l'objet de déploiements en parallèle, aussi bien via TrickBot que BazarLoader. Ils ont aussi en commun la porte dérobée Anchor. Sans parler des ressemblances au niveau du code et du message de demande de rançon.

En France, Sopra Steria est la « victime phare » de Ryuk. Touchée en octobre l'ESN estime les dégâts dans la fourchette de 40 à 50 millions d'euros.

Illustration principale © danielfoster437 via Visual hunt / CC BY-NC-SA

Sur le même thème

Voir tous les articles Cybersécurité