DressCode sur Android taille un costume aux réseaux d'entreprises

DressCode se sert des smartphones Android pour infecter les réseaux d'entreprises auxquels le terminal se connecte. Plusieurs réseaux sont touchés, notamment en France.

Parmi les quelque 16,6 millions de malwares pour mobiles recensés par Trend Micro en août dernier, en hausse de 40% depuis janvier, DressCode tend à se propager de manière régulière et furtive sur les terminaux Android, note l'éditeur de solutions de sécurité. Référencé en tant que ANDROIDOS_SOCKSBOT.A, DressCode se propagerait à partir de plus de 3000 applications cheval de Troie. Si la majorité de ces apps est issue des magasins d'applications alternatifs à l'offre d'Android, Trend Micro a repéré plus de 400 titres actifs dans le Play Store légitime de Google. L'agent malveillant se cache la plupart du temps derrière des applications de divertissement comme des jeux, fonds d'écran, et autres thèmes de personnalisation de l'interface graphique du téléphone.

« Le code malveillant ne constitue qu'une petite partie de l'application, ce qui le rend difficile à détecter », note l'éditeur. Ce qui risque, indirectement, de compliquer la vie des. administrateurs IT. Car la cible de DressCode n'est pas le terminal mobile en soi mais plutôt le réseau local auquel ce dernier se connecte. Et, donc potentiellement, les LAN des entreprises. « Ce malware ouvre aux attaquants une autoroute dans les réseaux internes auxquels sont connectés les périphériques compromis - un risque notable si le dispositif est utilisé pour se connecter à des réseaux d'entreprise », déclare Trend Micro.

Un smartphone transformé en proxy d'entreprise

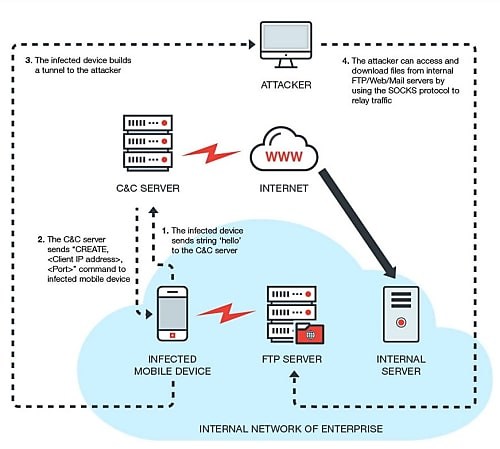

Contrôlée depuis un serveur de commande et contrôle (C&C), l'application vérolée agît comme un proxy qui relaie le trafic entre le serveur auquel le smartphone se connecte et l'attaquant. A partir de là, le proxy peut alors transférer les commandes de l'attaquant vers d'autres serveurs du réseau local. « Le processus permet à un attaquant de se connecter à son serveur, même si les serveurs internes sont également situés derrière le routeur », assure l'éditeur de sécurité. Ce qui permet à l'attaquant de s'introduire dans le réseau et l'exposer à des risques de sécurité.

Méthodologie de pénétration des réseaux entreprise via les smartphones utilisé par DressCode selon Trend Micro.

« Si un périphérique infecté se connecte à un réseau d'entreprise, l'attaquant peut contourner le dispositif NAT (de translation d'adresses, NDLR) pour attaquer le serveur interne ou télécharger des données sensibles en utilisant l'appareil infecté comme un tremplin », confirme Trend Micro. Un tremplin facilité par les politiques d'usage des terminaux privés dans les environnements professionnels dressées par nombre d'organisations professionnelles (le fameux BYOD). Selon des statistiques propres à l'éditeur qui ne précise pas son périmètre d'étude, 82% des entreprises mettent en oeuvre le BYOD ou autorisent l'usage des appareils personnels pour des fonctions professionnelles.

Risques de DDoS

Un ensemble de terminaux mobiles ainsi contrôlés par des attaquants pourraient, par exemple, servir de botnet pour lancer des attaques DDoS. Cela nécessiterait néanmoins un grand nombre de smartphones corrompus qui se connecteraient au même réseau d'entreprise. Ce qui n'est pas totalement improbable dans le cas des grands comptes. Dans le cas d'un réseau résidentiel, l'attaquant pourrait par exemple prendre le contrôle d'une webcam derrière un routeur mal protégé (notamment si le mot de passe constructeur par défaut, souvent trivial, n'a pas été changé).

Pour le moment, Trend Micro ne fournit pas de statistiques sur le taux d'infection de DressCode ni ses éventuelles conséquences sur les réseaux privés. Il note néanmoins que Mod GTA 5 for Minecraft PE, une des applications transportant le malware, a été installée entre 100?000 et 500?000 fois. Et il a détecté des échantillons sur des réseaux d'entreprises aux Etats-Unis, en France, Israël et Ukraine, notamment. Pour se prémunir des risques d'attaque, Trend Micro recommande aux utilisateurs de fuir les magasins d'applications exotiques, d'avoir son OS toujours à jour, d'éviter les réseaux Wifi ouverts ou encore d'utiliser un VPN (réseau virtuel privé) pour chiffrer les échanges. Et, accessoirement pour les entreprises, de souscrire à son offre de protection mobile.

Lire aussi : Sécurisation des identifiants et protection contre les attaques par déplacement latéral

Lire également

Le malware Godless prend secrètement la main sur les smartphones Android

Inédit : un malware commandé par. Twitter

Une centaine d'apps Android infectées par un Trojan

Photo credit: Stratageme.com via Visualhunt / CC BY-NC-SA

Sur le même thème

Voir tous les articles Business