L'Industrie 4.0 rêve-t-elle de robots connectés sécurisés ?

Selon Trend Micro, les robots de l'industrie 4.0 sont facilement piratables. Plusieurs unités de production sont exposées dans le monde.

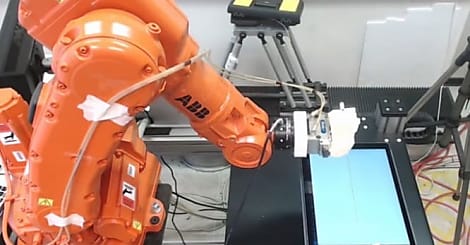

Les robots industriels, ceux des chaînes de montage automatisées, sont facilement piratables, avancent des chercheurs en sécurité. Du moins, les machines de l'Industrie 4.0 (ou du Futur, préfère-t-on dire en France) connectées au réseau de l'entreprise et, donc, à Internet, alors qu'ils ont à l'origine été conçus pour être isolés de l'extérieur. Comme souvent dans les environnements connectés, la sécurisation des solutions n'a pas suivi le bénéfice amené par la mise en réseau et le pilotage à distance des outils de production.

Trend Micro s'est ainsi penché sur les risques encourus par les robots des usines connectées utilisés aussi bien dans l'industrie automobile, que la production aérospatiale ou encore l'emballage. Les chercheurs pointent notamment les faiblesses de sécurisation des routeurs industriels qui permettent l'accès distant au système de pilotage du robot. « [.] Nous avons été surpris de constater à quel point [les routeurs de niveau industriel] manquaient de sécurité », soulignent les experts de l'éditeur de sécurité sur leur blog.

83?000 routeurs exposés

Ils ont tiré leur conclusion de l'analyse, en mars 2017, de trois moteurs de recherche spécialisés dans les objets connectés (Censys, ZoomEye et Shodan) en croisant les résultats sur Vulners.com (spécialisé dans la recherche de vulnérabilités). Résultats, plus de 83?000 routeurs industriels sont exposés à travers 59 vulnérabilités publiques. S'y ajoutent 6 nouvelles vulnérabilités issues des recherches internes de Trend Micro. En poussant plus loin leur enquête, les chercheurs ont déniché 28 modèles de robots exposés en ligne. Fournis par 5 constructeurs, ces chaines de robots sont principalement situées aux Etats-Unis mais aussi en Europe (France, Allemagne, Suède) et en Asie.

Parmi les angles d'attaques pour un pirate, Trend Micro a identifié plusieurs appareils industriels qui exposent, sur le web, leur interface de configuration. « Pour la plupart accessible à travers un réseau cellulaire », indique le Lab de l'éditeur. Qui ajoute que « lorsqu'elle sert également d'interface, la console Web fournit une surface d'attaque facilement accessible pour exploiter des vulnérabilités ou des mauvaises configurations dans le routeur et avoir accès au robot industriel (ainsi qu'aux autres périphériques industriels qui y sont connectés) ». Accès aux informations, logiciels obsolètes des composants, identifiants par défaut, chiffrement faible, interface web non sécurisée et piteuse protection logicielle sont les principales vulnérabilités constatées par Trend Micro.

Modifier le comportement du robot

Exploitée avec succès, ces failles peuvent ainsi permettre à un attaquant de non seulement modifier le comportement du robot (de l'arrêt complet à une altération des tâches effectuées) mais aussi d'envoyer des informations trompeuses sur l'état de la machine. Par exemple, faire croire que l'appareil est à l'arrêt laissant ainsi s'approcher un opérateur humain dans une zone à risque avec pour conséquence de provoquer d'éventuelles blessures. Mais le plus dommageable (pour l'entreprise) serait une légère modification de fabrication (un tracé ou d'une découpe de pièce), invisible à l'oeil nu et indétectable par l'opérateur de commande, qui auraient des conséquences graves sur la qualité du produit final. Dans cette vidéo, Tend Micro illustre comment la malformation d'une hélice cause la chute d'un drone en plein vol. Un moindre mal qui, sur des équipements pour automobile par exemple, pourrait avoir des conséquences plus graves, tant pour les utilisateurs finaux que pour la responsabilité de l'entreprise (obligée de rappeler toute une série de véhicules) et son image.

Trend Micro souligne que les classes de vulnérabilités identifiées sont bien connues des experts en sécurité et des fournisseurs qui commercialisent les routeurs exposés. Mais ils n'ont plus nécessairement les moyens de les corriger alors que, paradoxalement, le client final (l'usine de production) ne souhaite pas les laisser y accéder. Pour des raisons difficilement explicables. « Même lorsque les fournisseurs déploient des mises à jour, les clients ne les appliquent tout simplement pas », ont répondu plusieurs fournisseurs à l'éditeur de sécurité.

Lire aussi : Six enseignements clés sur les mots de passe tirés de la mise à jour du cadre de cybersécurité du NIST

Un portail de sécurité

Selon ce dernier, un moyen simple de garder les routeurs à l'écart de l'Internet public serait de les connecter à un portail de gestion multi-tenant qui remplacerait l'interface web classique. « Plusieurs fournisseurs adoptent cette approche « reverse-shell » ce qui, pensons nous, facilite la gestion des routeurs industriels, explique le chercheur en sécurité Federico Maggi. De toute évidence, cela attirerait l'attention des agresseurs vers le portail centralisé de gestion, qui aurait l'avantage d'être plus facile à gérer en matière de sécurité. » Au risque, néanmoins en cas d'intrusion réussie, de prendre le contrôle complet des machines qui y sont connectées.

Lire également

900 000 boxes Internet de Deutsche Telekom mises HS par un piratage

Pirater les machines à voter US n'est pas si difficile

La FDA veut protéger les stimulateurs cardiaques du piratage

Sur le même thème

Voir tous les articles Business