Le Royaume-Uni, allié de la NSA, pirate Gemalto

Une fois encore, le GCHQ britannique est pris les doigts dans le pot de confiture ; autrement dit en train de pirater les intérêts de ses partenaires européens pour le compte de la NSA. Parmi les cibles, le leader mondial de la carte SIM, le Franco-néerlandais Gemalto.

Les systèmes internes du groupe franco-néerlandais Gemalto ont été hackés par une équipe conjointe de la NSA et du GCHQ, son homologue - et compère en piraterie - britannique, selon des documents dévoilés par Edward Snowden et analysés par The Intercept. Objectif de cette attaque : voler les clefs de cryptage utilisées pour protéger la confidentialité des échanges téléphoniques, tant voix que données. Selon le document mis en ligne, le piratage de Gemalto, qui produit 2 milliards de cartes SIM par an pour 450 opérateurs mobiles dans le monde (dont Orange et SFR), remonte à 2010. Le nombre de clefs dérobées n'est pas précisé.

L'affaire est jugée crédible par les deux experts que nous avons interrogés : Hervé Schauer, directeur général de HSC (aujourd'hui dans le giron de Deloitte) et associé Deloitte, et Gérôme Billois, senior manager en gestion des risques et sécurité chez Solucom, un cabinet de conseil intervenant surtout auprès des grandes entreprises. Pour le premier, « reste à savoir quelles clés ont été extraites. Il faut se rappeler que la SIM contrôle non seulement l'authentification

et le chiffrement des communications, mais aussi les opérations de maintenance de base (mise à jour de firmware par exemple) et dans certains cas des accès au stockages de l'OS « de loisir » du téléphone ». Le second voit dans cette énième révélation la confirmation de « la logique de la NSA : pratiquer une surveillance de masse pour détecter des cibles et non cibler d'emblée les individus à surveiller ».

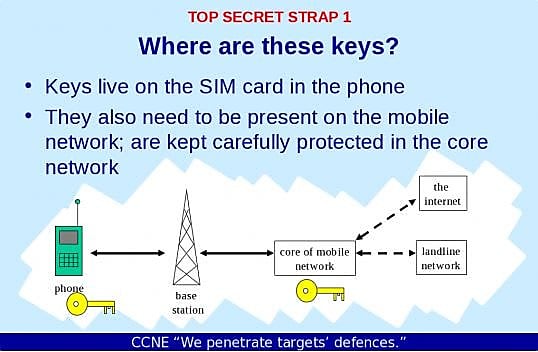

Le vol des clefs de chiffrement donne, sur le papier du moins, aux services secrets la possibilité d'intercepter les communications mobiles sans avoir besoin de demander l'assistance des opérateurs ou de gouvernements étrangers. Le tout sans laisser la moindre trace sur les réseaux. « Avoir accès à la base de clefs, c'est mettre plus ou moins K.O. le chiffrement sur les réseaux mobiles », assure Matthew Green, un spécialiste de la cryptographie du Johns Hopkins Information Security Institute, interrogé par nos confrères. Et d'expliquer que, depuis la 3G, les algorithmes de chiffrement utilisés dans la téléphonie mobile ne sont plus si simples à casser, même pour des services d'espionnage. D'où l'intérêt de la NSA, et de ses alliés britanniques, pour les bases de clefs d'un Gemalto, leader mondial du secteur. Ce sont en effet les cartes SIM qui portent les clefs permettant de crypter la communication entre l'abonné et son opérateur, ce dernier étant en possession des doubles de ces sésames.

Lire aussi : Comment Gemalto a été piraté par le GCHQ britannique

« Nous contrôlons l'ensemble de leur réseau »

Selon The Intercept, l'infiltration du réseau de Gemalto serait à l'origine l'oeuvre du GCHQ, qui n'aurait donc pas hésité, une fois encore, à se tourner sciemment contre des intérêts européens. La méthode reposerait au départ sur l'espionnage des communications privées (mails et comptes Facebook) de salariés Gemalto ainsi que de salariés d'opérateurs non identifiés. Via l'outil de recherche X-Keyscore (couvrant au moins 150 services Internet dont les messageries Yahoo ou Google). Objectif de cette première étape : identifier les personnes ayant accès au système générateur de clefs. Ce repérage aurait ensuite permis d'infecter plusieurs systèmes à l'intérieur du réseau de l'entreprise. « Nous pensons que nous contrôlons l'ensemble de leur réseau », écrit même l'auteur d'un des slides transmis par le lanceur d'alertes réfugié en Russie.

Selon le média en ligne créé par le journaliste Glenn Greenwald, ces opérations sont l'oeuvre du Mobile Handset Exploitation Team (MHET), une équipe formée par la NSA et le GCHQ en 2010 afin de pirater les communications sur téléphones mobiles. Cette entité cible en particulier les fabricants de cartes SIM et les opérateurs télécoms. Les deux services de renseignement ont d'ailleurs mis en oeuvre d'autres méthodes pour récupérer les clefs de chiffrement des SIM. Exploitant notamment les faiblesses lors de leur transfert entre le producteur des SIM et les opérateurs. Des transferts effectués souvent par mail ou via FTP, avec des méthodes de chiffrement insuffisamment protectrices voire sans chiffrement du tout.

« S'introduire au sein du siège français » de Gemalto

Malheureusement ce n'est pas une surprise pour Hervé Schauer : « Il faut se rappeler des cas de RSA, ou de Diginotar, acteurs de confiance, dont l'infrastructure s'est révélée, après compromission, remarquablement trouée. Les leçons ne sont pas apprises. Par exemple : le principal problème de Diginotar était l'absence de traçabilité au niveau des HSM (Module Matériel de Sécurité, NDLR). Or combien de HSM aujourd'hui possèdent des journaux externes actifs ? Bref, les acteurs à privilèges ne sont pas protégés à la hauteur de la confiance qui leur est faite. Les services de renseignement seraient idiots de ne pas en profiter. »

Si Gemalto n'est pas le seul producteur de SIM ciblé (le document dérobé par Edward Snowden mentionne qu'une opération similaire était programmée contre l'Allemand Giesecke & Devrient), le piratage du leader mondial sur ce marché, via une opération nommée DAPINO GAMMA, visait en particulier à « s'introduire au sein du siège français » afin « d'accéder jusqu'aux bases de données coeur ». Rappelons que si la société est officiellement immatriculée aux Pays-Bas, le coeur de ses opérations réside bien dans l'Hexagone.

La possession des clefs facilite grandement les opérations d'interception. Et ce, en toute discrétion. « La première méthode d'interception des communications mobiles consiste à implanter de fausses antennes GSM, à forcer les terminaux à s'y connecter puis à dégrader la communication avec des protocoles vulnérables, par exemple la 2G », détaille Gérôme Billois. Un procédé classique utilisé par les forces de l'ordre. Mais, une fois les clefs en main, une méthode bien plus discrète devient envisageable. « Il suffit de positionner une antenne sur les fréquences GSM, de capter tout le trafic et de faire des analyses à posteriori », reprend le consultant. En France, une antenne de ce type située - au hasard - dans les locaux de l'ambassade des Etats-Unis permettrait par exemple de collecter le trafic mobile de l'Assemblée Nationale et de l'Elysée.

Reste à connaître le potentiel d'analyse à posteriori de la NSA et de son allié britannique. Rien ne permet en effet d'affirmer que les agences disposent de moyens permettant une analyse sémantique en masse de tout le trafic qu'elle collecte (ce qui suppose des capacités de calcul phénoménales). En tout cas, le vol de clefs fournit à la NSA un moyen simple d'analyser le trafic passé d'une cible. Les documents mis au jour par The Intercept montrent que la NSA savait, en 2009, gérer le calcul de 12 à 22 millions de clefs par seconde. Capacité que les grandes oreilles US entendaient porter à 50 millions de clefs par seconde.

Les faiblesses de la sécurité du GSM

« Sur le GSM, le chiffrement est réalisé toujours de la même manière, pointe Gérôme Billois. Des algorithmes plus modernes, de type Perfect Forward Secrecy, permettraient de protéger les clefs du passé. » D'ailleurs, pour le consultant, cette affaire met en lumière les faiblesses des mécanismes de confiance du GSM. « Il serait par exemple envisageable de confier la gestion des clefs aux individus, avec une génération de ces dernières au moment de l'activation. Dans ce schéma, l'opération d'enrôlement devient critique, mais, globalement, le risque est plus faible que la méthode actuelle qui consiste à transmettre les clefs par lots et à les garder toutes au même endroit », dit Gérôme Billois.

En l'état, si le piratage est avéré, Gemalto et les opérateurs disposent de peu de solutions pour rebâtir la sécurité. Remplacer toutes les cartes SIM paraît économiquement inenvisageable. Reste la mise à jour logicielle, qui risque fort de n'être qu'un coup d'épée dans l'eau puisque le canal de communications est déjà compromis. Pour l'heure, via un communiqué, la société indique enquêter sur une éventuelle compromission de ses systèmes et prendre l'article « très au sérieux », tout en précisant n'avoir « aucune connaissance préalable que ces agences gouvernementales conduisaient cette opération ».

Lire aussi : La NSA collecte 500 000 listes de contacts par jour

Conséquences diplomatiques ?

Pour Gérôme Billois, cette enquête va nécessiter du temps et des moyens. « Quand on voit la sophistication des malwares mis en évidence par Kaspersky (dans le cadre de Equation Group, relié à la NSA), et quand on sait que ces malwares évoluent en permanence pour déjouer les protections, on comprend la complexité à isoler leur présence au sein d'un SI. Par ailleurs, Gemalto devra vérifier que la compromission n'est pas plus vaste. » Une fois sur le réseau du Franco-néerlandais, le GCHQ et la NSA peuvent par exemple avoir eu la tentation d'aller modifier les firmwares des cartes SIM pour y introduire des backdoors. En plus des cartes SIM, Gemalto produit aussi des puces pour 3 000 institutions financières (dont Visa et Mastercard) et 80 gouvernements (dont la France).

L'implication des services anglais dans le piratage d'un acteur majeur de la sécurité en France devrait également avoir des répercussions sur le plan diplomatique. On voit mal les autorités françaises rester sans réaction face à ces actes de piraterie émanant d'un pays partenaire au sein de l'Union européenne. Et on voit mal, alors que la GCHQ britannique a servi de supplétif à la NSA dans au moins deux attaques ciblant des intérêts européens (rappelons le précédent Belgacom), comment une Europe de la cyberdéfense pourrait voir le jour en l'état actuel.

A lire aussi :

NSA : les 5 enseignements des dernières révélations de Snowden

Tout sur l'arsenal secret des espions de la NSA

NSA : les matériels Cisco, Juniper et Huawei transformés en passoire

FIC 2015 : les hackers ont gagné une bataille, pas la guerre

crédit photo © Brian A Jackson - shutterstock

Sur le même thème

Voir tous les articles Cybersécurité

![{ Tribune Expert } - Le rôle des RSSI dans la gestion des IAM [...]](https://cdn.edi-static.fr/image/upload/c_lfill,h_201,w_298/e_unsharp_mask:100,q_auto/f_auto/v1/Img/BREVE/2025/4/473266/dwayne-mcdaniel-guitgardian-L.jpg)