Spécial Mobilité : 5 - Gestion des applications mobiles : une offre pléthorique

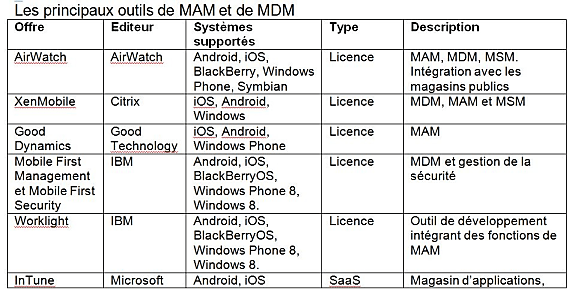

Les outils de gestion des systèmes et applications mobiles sont pléthoriques, mais adoptent des principes communs : convergence des fonctions MDM et MAM, 'app-stores', bulles sécurisées et intégration du monde Windows.

Les outils de MDM (Mobile Device Management) prennent entièrement le contrôle du 'device' afin d'en modifier la configuration (notamment les paramètres de sécurité), de chiffrer le contenu et les flux échangés, ou d'installer des applications.

Les outils de MAM (Mobile Application Management) offrent sensiblement les mêmes fonctions, mais en les intégrant à chaque application que l'entreprise souhaite sécuriser, sans intervenir sur le reste du terminal.

Un débat s'est engagé entre partisans du MAM et du MDM. Ainsi, Good Technology ou Symantec parlent surtout de MAM. Tandis que l'offre IBM Mobile First Management reste concentrée sur le MDM.

Lire aussi : La GenAI s'affirme dans les stratégies data

En réalité, chez presque tous les acteurs, les deux concepts convergent. L'outil de MAM est amené à prendre partiellement ou ponctuellement le contrôle du device. Par exemple, il empêchera qu'une application soit installée si le device est 'jailbreaké' ou 'rooté', ou interdira l'utilisation, par cette application, d'une fonction, comme le GPS ou le capteur photo.

Une notion de bulle applicative ou de micro-conteneur

Pour gérer les applications, les outils de MAM mettent en ouvre la notion de bulle applicative, parfois baptisée micro-conteneur. Pour ce faire, l'application est encapsulée dans cette bulle, qui apporte des fonctions d'authentification des utilisateurs et de chiffrement des données stockées sur le device ou échangées avec un service distant.

Certains éditeurs y ajoutent une sécurisation des flux entre applications. « Ces échanges sont sécurisés au travers de workflows qui permettent d'enchaîner des échanges inter-applicatifs, par exemple ouvrir une pièce jointe, l'imprimer, la signer électroniquement et l'envoyer dans SharePoint », explique Florian Bienvenu, vice-président Europe de l'ouest et centrale chez Good Technology.

La gestion de la sécurité est parfois complétée par un outil spécifique permettant par exemple une authentification forte. Dans cette optique, SAP a passé un accord avec Mocana, Symantec intègre la technologie Verisign acquise en 2010, tandis qu'IBM Mobile First Security gère de bout en bout la sécurité des 'devices'.

Enfin, chez Citrix, VMware, SAP ou Airwatch, la convergence du MDM et du MAM va jusqu'à celle du MSM (Mobile Storage Management), qui consiste à proposer des services de stockage sécurisé de type Dropbox privé - les fichiers et les flux étant cryptés.

Un magasin d'applications plus ou moins sophistiqué

Les MDM poussaient les applications vers les 'devices', avant d'intégrer la notion de magasin privé (private app-store). Les MAM retiennent d'emblée cette formule, qui prend des formes différentes.

Avec SAP Afaria ou Microsoft InTune, il s'agit d'un simple portail applicatif gérant l'installation et la mise à jour des packages. Certaines offres, comme celles d'Airwatch ou Citrix, peuvent présenter, sur le magasin privé, des applications présélectionnées qui sont en réalité hébergées sur un magasin public.

Enfin, les magasins privés les plus évolués intègrent les fonctions sociales de l'App Store ou de Google Play : évaluation par les utilisateurs, documentation ou publication de commentaires. C'est notamment le cas de l'Enterprise Store récemment annoncé par SAP. De plus, le magasin peut être ouvert aux partenaires et clients de l'entreprise : chaque utilisateur ou groupe ne voit alors que les applications qu'il est autorisé à installer.

Le MAM partiellement embarqué dans certains outils de développement

En principe peu intrusive, l'approche MAM est adaptée aux applications existantes. Mais les fonctions de sécurité peuvent également être embarquées dans de nouvelles applications, au moment du développement.

Chez IBM ou SAP, le MAM est ainsi partiellement intégré au MEAP (environnement de développement dédié aux applications mobiles). « IBM Worklight permet de développer une application et de la placer dans un 'shell' - une coquille dont l'une des fonctions est la mise en ouvre de la politique de sécurité », explique Christian Cagnol, consultant Mobilité chez IBM. Cette politique peut ainsi évoluer indépendamment des applications, qui partagent le même shell.

Le monde Windows pas toujours pris en compte

Comme son nom l'indique, l'approche MAM est née dans la mouvance des nouveaux 'devices' mobiles. Mais elle est en train d'englober le monde des 'devices' sous Windows, dont certains sont d'ailleurs nomades - PC portables et autres tablettes sous Windows 8. Ainsi, les offres de Citrix, VMware, IBM ou SAP supportent le système de Microsoft.

____________

Auteur : Thierry Lévy-Abégnoli

____________

___________ DOSSIER : Mobilité __ Autres articles à lire: ____________________

- Spécial Mobilité : 1 - Des défis technologiques à la mesure des enjeux business

- Spécial Mobilité : 2 - Tous ces enjeux business qui pèsent sur la DSI.

- Spécial Mobilité: 3-La gestion des devices et des applications est transformée

- Spécial Mobilité : 4 - Le développement d'applications mobiles s'impose en multi-OS

- Spécial Mobilité : 5 - Gestion des applications mobiles : une offre pléthorique

- Spécial Mobilité : 6 - Applications mobiles multi-OS : les MEAP résolvent un casse-tête

Sur le même thème

Voir tous les articles Open source