Cybermenace : le panorama ANSSI en six graphiques

Typologies des victimes de ransomwares, origine des événements de sécurité traités… Voici quelques morceaux choisis du panorama ANSSI de la menace cyber.

L’activité malveillante, en baisse ? L’ANSSI en avait fait le constat voilà un an, dans son deuxième panorama de la cybermenace. Elle dénombrait en tout cas moins d’intrusions avérées en 2022 qu’en 2021.

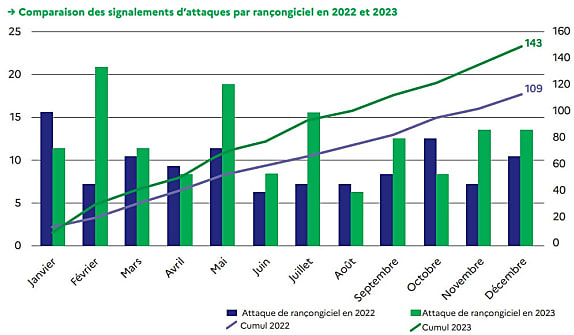

Les attaques par ransomware ne faisaient pas exception à la tendance. On ne peut pas en dire autant cette année : le nombre de signalement est reparti à la hausse (+30 % en 2023). Cela se ressent sur l’ensemble des typologies d’entités, note l’agence. Les trois catégories les plus ciblées restent identiques depuis 2020.

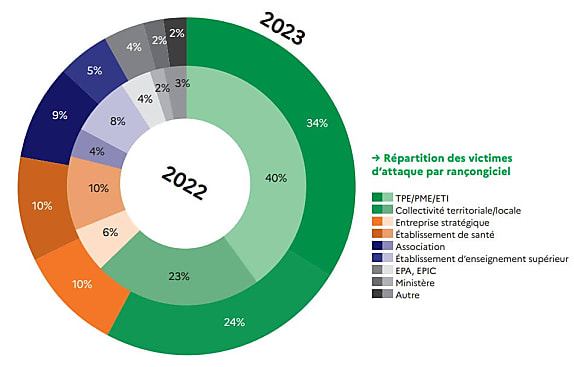

Au rang des victimes de ransomwares, la part des TPE/PME/ETI au sens où l’entend l’ANSSI a diminué (-6 points). Dynamique contraire pour les entreprises stratégiques (+4 points) et les associations (+5 points).

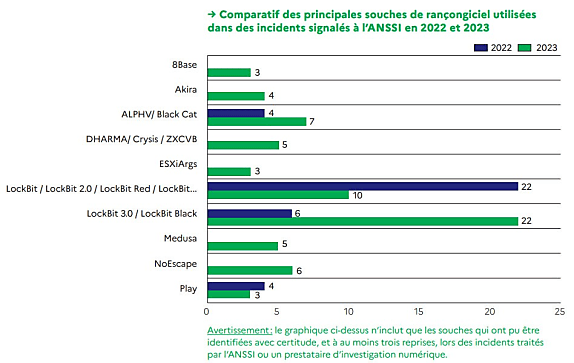

Toutes « versions » confondues, LockBit reste la principale souche de ransomware impliquée dans les incidents signalés à l’ANSSI. L’émergence de nouvelles souches s’explique en partie par le changement d’identité d’anciens groupes d’attaquants.

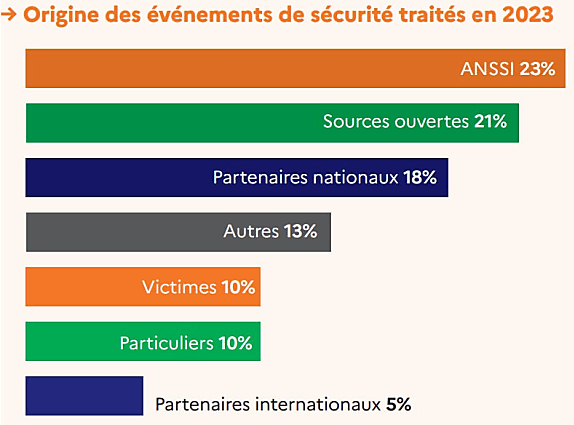

La veille en source ouverte est responsable de 21 % des événements que l’ANSSI a traités en 2023. Dans 10 % des cas, ce sont les victimes qui les ont portés à la connaissance de l’agence.

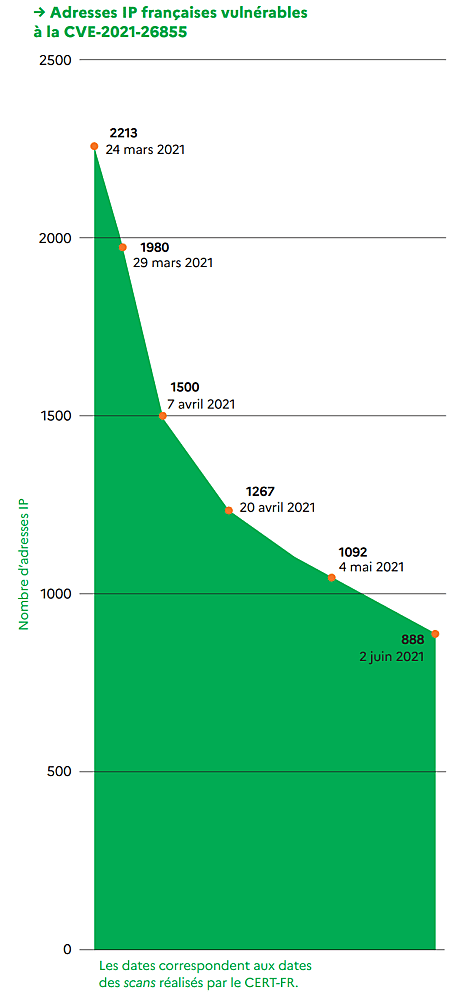

Pour illustrer ses démarches de veille et les actions de scan préventives qu’elle peut engager en conséquence, l’ANSSI évoque la faille ProxyLogon. Microsoft l’avait révélée le 2 mars 2021. Une semaine plus tard, une analyse CERT-FR avait indiqué qu’environ 70 % des serveurs identifiés ne pouvaient accepter les correctifs. Beaucoup d’entités ont dû d’abord appliquer la dernière mise à jour cumulative.

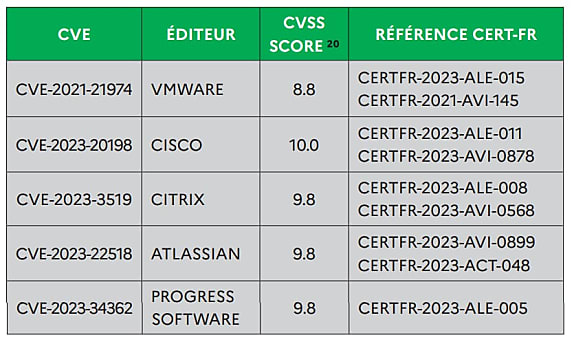

VMware, Cisco et Citrix au top des vulnérabilités les plus exploitées

En tête des vulnérabilités logicielles les plus exploitées au cours de l’année, il s’en trouve une connue depuis… 2021. Elle affecte l’hyperviseur VMware ESXi, au niveau du service SLP.

Le 3 février 2023, l’ANSSI prit connaissance d’une campagne d’attaques fondées sur cette faille. La première vague chiffrait les fichiers de config des VM, laissant la possibilité de restaurer les disques (voir notre article à ce sujet). Le chiffrement a fini par évoluer, rendant la récupération plus compliquée.

Suivent des failles dans :

– Cisco IOS XE (publiée le 16 octobre 2023)

Elle permettait à un utilisateur non authentifié de créer un utilisateur à privilèges élevés. Cela ouvrait la porte à la modification de la configuration d’un équipement vulnérable et donc à une prise de contrôle. Tous les équipements exposant l’interface de gestion web ont dû être considérés comme compromis, les correctifs ne suffisant pas à expulser l’attaquant.

– Citrix NetScaler ADC et NetScaler Gateway (19 juillet)

Elle permettait l’exécution de code arbitraire à distance sans authentification sur les équipements configurés en tant que passerelle ou serveur virtuel AAA.

– Confluence (31 octobre)

Touchant les éditions Data Center et Server, elle posait un risque pour l’intégrité des données stockées dans l’outil. Elle a notamment permis des déploiements de ransomwares.

– Progress Software

Le 31 mai, on découvrait cette vulnérabilité affectant le logiciel MOVEit Secure Managed File Transfer. Par injection SQL, un attaquant non identifié pouvait accéder à la base de données, en extraire des éléments ou faire des modifications. Y compris des suppressions, selon le moteur utilisé.

Illustration principale générée par IA

Licence Ouverte Etalab pour les autres illustrations

Sur le même thème

Voir tous les articles Cybersécurité