La réinitialisation usine sur Android n'efface pas grand-chose

Des universitaires ont confirmé les faiblesses de la fonction de réinitialisation d'usine sur Android. Des millions de terminaux son concernés.

Avant de se débarrasser de son smartphone ou de sa tablette, il est d'usage de réinitialiser le terminal pour effacer tous les contenus. Oui mais voilà, selon deux chercheurs américains, il semblerait que la fonction réinitialisation d'usine au sein d'Android ait quelques faiblesses. Au point pour les spécialistes de récupérer des documents qui normalement aurait dû être effacés.

Le chercheur Laurent Simon et le professeur Roos Anderson de l'Université de Cambridge se sont penchés sur l'aspect technique de ces faiblesses dans une étude baptisée « Security Analysys of Android Factory Resets ». Au mois de juillet dernier, la société Avast avait mené une expérience en achetant 20 smartphones Android sur eBay, sur lesquels elle a installé une application de récupération des données effacées. Et le résultat a été consternant : 40 000 photos, dont 1500 d'enfants et 1000 de personnes plus ou moins dénudées; plus d'un millier de requêtes Google; plus de 750 messages (e-mails et SMS); plus de 250 contacts (noms et adresses e-mail).

Une liste impressionnante d'éléments récupérés

Mais les travaux des deux universitaires montrent que la fonction de réinitialisation d'usine est vraiment anecdotique. Pour réaliser leurs travaux, ils ont travaillé sur 21 smartphones provenant de 5 constructeurs différents fonctionnant sur des versions 2.3x à 4.3 de l'OS mobile de Google. Dans leur extrapolation, ils estiment que 500 millions de terminaux ne peuvent pas correctement effacer les partitions de données et ce chiffre monte à 630 millions en incluant la carte SD interne (où est stocké les contenus multimédias). Concrètement, un smartphone sous Android dispose de 3 partitions, la première qui est dédiée aux données sensibles, une seconde nommée carte SD interne mais qui est une partition physique flash placée sur la puce du téléphone et la troisième qui est la carte externe de stockage.

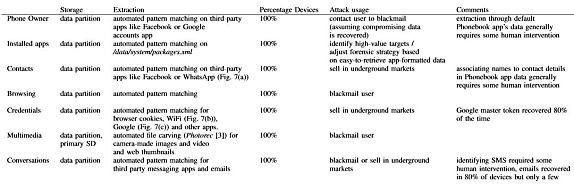

En utilisant un outil Linux, Scalpel, chargée de récupérer les données, les chercheurs ont fait un carton plein. 100% (cf shéma ci-dessous) des terminaux ont livré des identifiants pour les comptes Google, pour des applications tierces comme Facebook, pour le WiFi. De même, l'accès aux documents a permis de trouver des vidéos, des photos, des messages, des mails (synchronisables dès le reboot de l'appareil), etc.Un risque non négligeable dans l'entreprise lors par exemple d'un renouvellement d'une flotte mobile.

Renforcer la protection et boucher les trous

Par ailleurs, la fonction Full Disk Encryption (FDE) présent sur certaines versions d'Android pourrait protéger un minimum les données persistantes sur le téléphone. Et bien non, assurent les deux spécialistes, la clé de chiffrement est facilement accessible tout comme le code PIN (4 à 6 chiffres) cassé rapidement par une attaque en force brute.

Si des discussions ont lieu avec Google pour remédier à ces problèmes, Laurent Simon et Roos Anderson proposent des pistes d'amélioration comme le renforcement de chiffrement des partitions avec un mot de passe fort, d'au moins 11 caractères (lettres majuscules, minuscules, symboles). Autre piste, réinitialiser le téléphone et ensuite installer une application qui remplirait de manière aléatoire avec des fichiers les espaces non adressés sur les partitions.

A lire aussi :

NSA, une méthode pour surveiller les apps Android trop curieuses

Une faille d'un client WiFi expose Android, Linux et BSD

Crédit Photo : Zeynep Demir-Shutterstock

Sur le même thème

Voir tous les articles Business