L'option « conteneurs confidentiels » se diffuse sur Azure

L'option « conteneurs confidentiels » passe en bêta publique sur l'offre Azure Container Instances. En quoi consiste-t-elle ?

Vers une deuxième incarnation des « conteneurs confidentiels » sur Azure ? On s'en approche.

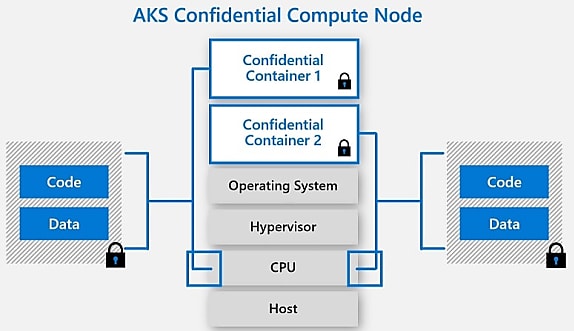

À l'heure actuelle, une offre commerciale permet de les exploiter : AKS (Azure Kubernetes Service, version managée de l'orchestrateur). Elle met en oeuvre des enclaves Intel SGX. L'isolation se fait au niveau des conteneurs, chacun recevant sa clé de chiffrement mémoire délivrée par le CPU. Il n'y a généralement pas besoin de réécrire ou de recompiler les applications, mais un wrapper SGX est nécessaire.

Lire aussi : Cloud public : 2023, l'année d'Oracle ?

Depuis mai 2022, Microsoft expérimentait, en petit cercle, une autre option, liée quant à elle à l'offre ACI (Azure Container Instances ; exécution de conteneurs en environnement sans serveur). La voilà désormais en bêta publique.

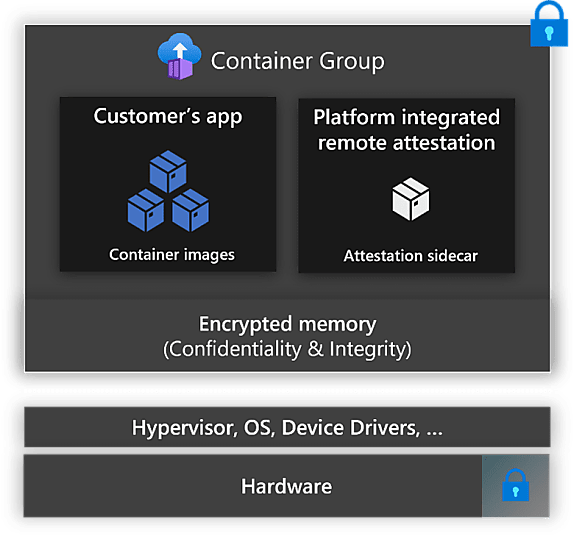

Ici, pas de SGX, mais une technologie concurrente, made in AMD : SEV-SNP. Suivant le fonctionnement d'ACI, l'isolation se fait au niveau des groupes de conteneurs, en utilisant Hyper-V. La surface d'attaque potentielle est donc plus grande, mais il n'y a pas besoin de wrapper.

En plus du chiffrement de la mémoire, les groupe de conteneurs peuvent être soumis à des stratégies d'exécution vérifiables (contrôle des logiciels et des actions autorisés au lancement). Une extension pour le CLI Azure permet de définir ces stratégies, qu'on peut intégrer dans des templates ARM (Azure Resource Manager).

Les conteneurs confidentiels sur ACI fournissent deux sidecars open source. L'un pour monter des systèmes de fichiers précédemment chargés sur le stockage blob Azure. L'autre pour instancier un serveur web exposant une API REST afin que d'autres conteneurs puissent récupérer un rapport d'attestation de matériel.

Cette fonctionnalité d'attestation permet aux groupes de conteneurs de démontrer la conformité du matériel et du logiciel sur lesquels ils s'exécutent, à partir de rapports SEV-SNP.

Illustration principale © jahidsuniverse - Adobe Stock

Sur le même thème

Voir tous les articles Workspace