De nombreux systèmes affectés par une vulnérabilité TPM Infineon

Une vulnérabilité affectant la génération de clés RSA d'Infineon permet de calculer la clé privée à partir d'une clé publique à peu de frais.

Dans son bulletin de sécurité d'octobre, Microsoft alertait sur une vulnérabilité qui affecte les composants TPM (Trusted Platform Module) Infineon résultant en une faiblesse du chiffrement des données par Bitlocker. Le CERT (Computer Emergency Response Team) français vient de confirmer cette vulnérabilité propre à Infineon.

Si les TPM du fournisseur de semiconducteur sont affectés, le problème vient de Bibliothèque RSA Infineon version v1.02.013, indique le CERT-FR dans son alerte. La vulnérabilité a été dévoilée le 16 octobre dernier par des chercheurs de l'université Masaryk (République Tchèque). Ils détailleront leurs travaux à Dallas le 2 novembre prochain lors de la conférence ACM Conference on Computer and Communcations Security.

Selon eux, le bug permet de retrouver la clé privée à partir de la clé publique. « Cette attaque est applicable en pratique et peu coûteuse », souligne le centre d'alerte. Pour 40 à 80 dollars, une clé de 1024 bits peut être déchiffrée. Le coût augmente considérablement jusqu'à 40?000 dollars pour un chiffrement sur 2048 bits. Une somme toutefois largement supportable dans le cadre d'une opération d'espionnage industriel.

Lire aussi : FIC 2025 : les 5 lauréats du Prix de la Startup

Nombreux systèmes affectés

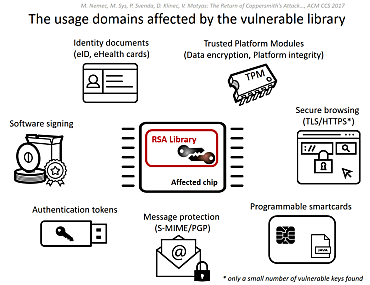

D'autant que les systèmes affectés sont nombreux?: puce TPM, Bitlocker, certificats TLS, clé PGP ou SSH et même des cartes à puces. Autant dire que quasiment tous les systèmes embarquant la technologie de chiffrement RSA affectée sont faillibles. Des solutions de Fujitsu, Google, HPE, Lenovo, Toshiba, WinMagic ou encore Microsoft, donc, sont notamment concernées.

Les administrateurs et RSSI peuvent le vérifier à partir de l'outil disponible sur GitHub en testant l'intégrité d'une clé RSA. X509 DER ou PEM, clés SSH, clés PGP. plusieurs formats d'entrés sont supportés à partir d'une clé publique ou privée.

Seule solution pour palier au problème?: appliquer le correctif d'Infineon à la puce TPM (disponible à partir de cette page selon les constructeurs). Le CERT-FR recommande de déchiffrer les données concernées et les rechiffrer après la mise à jour avec la nouvelle clé alors que « le surchiffrement [.] alourdira la manipulation de données chiffrées ».

Solutions de contournement

En attendant l'application du correctif, des solutions de contournement provisoire sont également possibles. Notamment générer des clés de 3072 bits rendant ainsi le calcul de la clé privée hors de prix. A condition d'utiliser des bibliothèques non vulnérables et de révoquer les clés générées précédemment. « Plusieurs éditeurs de logiciels utilisant des TPM ont mis en place une solution de contournement, disponible par mise à jour de ces logiciels, informe le CERT. De manière générale, ces solutions permettent la génération de clés de manière logicielle à la place de l'utilisation du TPM. » Autre solution?: Utiliser un autre algorithme cryptographique, comme ECC, suggèrent les chercheurs tchèques.

Lire également

100% des sites web français restent vulnérables aux mêmes failles

Des millions de Mac exposés à une attaque par EFI

Une faille Apache Struts menace 65% des entreprises du Fortune 100

crédit photo © Pavel Ignatov - shutterstock

Sur le même thème

Voir tous les articles Workspace