Office : Microsoft règle encore la mire face aux macros infectieuses

Au nom de la sécurité, Microsoft va serrer un peu plus l'étau sur les macros Office. Comment se présente la feuille de route ?

Comment lutter contre les macros Office malveillantes ? En mettant des barrières à leur exécution. Microsoft a déjà serré la vis à de nombreuses reprises. Et ce n'est pas fini.

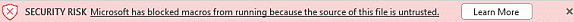

Rendez-vous est donné pour début avril. À cette échéance, le comportement de certaines applications de la suite changera. Elles bloqueront par défaut les macros contenues dans des fichiers provenant d'internet. Et surtout, elles n'afficheront plus un bouton permettant de les activer en un clic. À la place, il y aura un message d'avertissement accompagné d'un lien vers un article explicatif.

L'échéance de début avril ne sera qu'une première étape. Au-delà, il y a encore bien des inconnues. On retiendra qu'en l'état :

- L'initiative englobe cinq applications dans leurs versions Windows : Access, Excel, PowerPoint, Vision et Word.

- Elle ne concerne que la version cloud de la suite. Il est prévu de l'étendre aux licences perpétuelles d'Office encore prises en charge. Sans plus d'informations plus le moment.

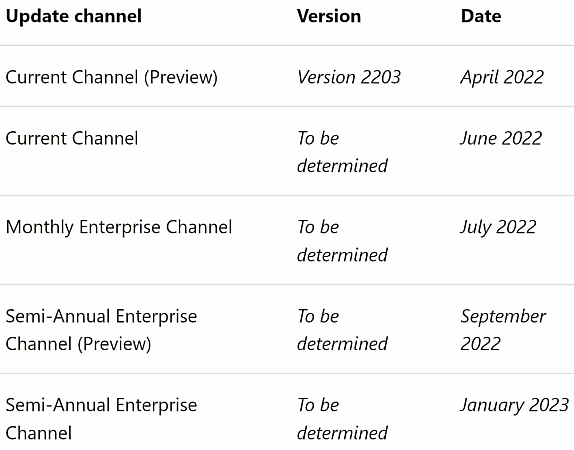

- Le calendrier de déploiement prévisionnel s'étale jusqu'à janvier 2023. L'évolution se fera d'abord sur le canal bêta, avec la version 2203 d'Office.

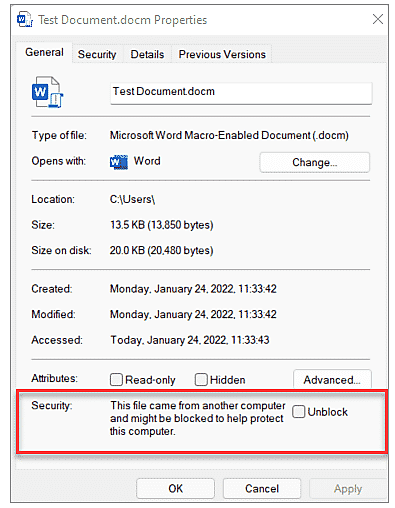

Une fois le changement effectué, les utilisateurs finaux pourront encore activer les macros. Mais il leur faudra se rendre dans les propriétés du document pour cocher une case.

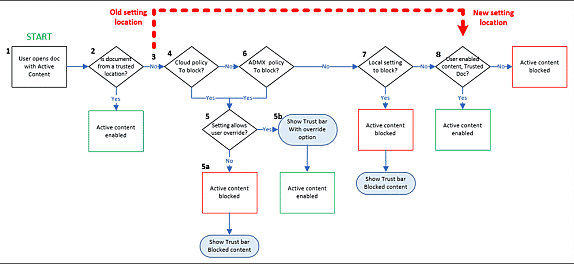

Dans la pratique, pour une partie des utilisateurs finaux, il n'y aura pas de changement visible. La nouvelle règle n'interviendra en effet qu'en fin de chaîne, après vérification d'autres paramètres.

Office : une gestion complexe des macros

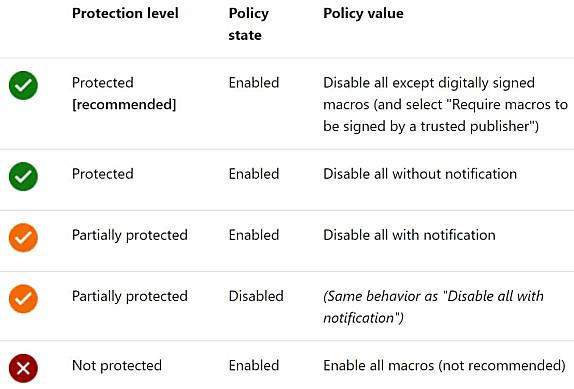

Le schéma ci-dessus résume la situation. Dans les grandes lignes :

- Pour déterminer si un fichier provient d'internet, Office contrôle la présence de l'attribut MOTW (Mark of the Web), que Windows ajoute aux fichiers enregistrés sur des volumes NTFS.

- Si un tel fichier provient d'un emplacement qu'on a signalé comme étant « de confiance » (Trusted Location), alors les macros qu'il contient peuvent s'exécuter.

- À défaut, l'exécution est aussi permise si les macros sont signées et que le certificat éditeur correspondant est installé sur la machine (Trusted Publisher).

- Dans la négative, Office vérifie s'il existe une stratégie de blocage des macros dans ce type de fichiers.

- S'il n'existe pas de stratégie de blocage, les macros peuvent s'exécuter à condition que l'utilisateur ait déjà ouvert le fichier et cliqué sur « Autoriser le contenu » dans la bannière affichée.

À l'origine, ce dernier contrôle intervenait plus tôt. En l'occurrence, entre les étapes « certificat » et « stratégie de blocage ». Microsoft donne désormais la priorité à cette dernière, indépendamment de ce qu'a décidé l'utilisateur final. Cela vaut autant pour les macros que pour les autres types de « contenus actifs », dont les contrôles ActiveX. La réorganisation est effective sur le programme Office Insider depuis la version 2110. Sa mise en place sur le canal actuel (Current) commence ce mois-ci. Il n'est pas prévu de l'étendre aux licences perpétuelles.

Pour le moment, en dernier ressort, Office contrôle l'éventuelle existence de la stratégie « Paramètres de notification de macro VBA ». On peut la configurer par l'intermédiaire des centres d'administration Microsoft 365 et Endpoint Manager ou via la console de gestion des GPO. Elle permet de choisir entre les niveaux qui suivent.

Illustration principale © Microsoft

Sur le même thème

Voir tous les articles Workspace