200 millions de players vidéo à la merci d'une attaque... via le sous-titrage

Check Point a décelé des vulnérabilités dans quatre players vidéo populaires, dont VLC. Des failles qui pourraient donner le contrôle du système à un tiers après téléchargement de sous-titres malveillants.

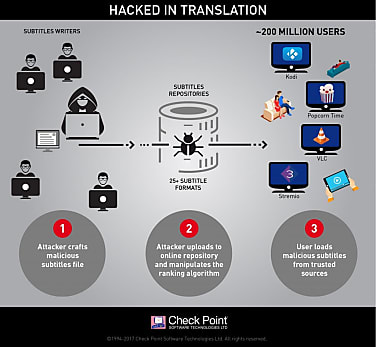

Plus de 200 millions de lecteurs vidéo, installés sur autant de PC, terminaux mobiles et télévisions connectées, sont potentiellement vulnérables à une attaque informatique. « En créant des fichiers de sous-titres malveillants, qui sont ensuite téléchargés par le lecteur multimédia d'une victime, les attaquants peuvent prendre le contrôle total de tout type d'appareils via des vulnérabilités trouvées dans de nombreuses plates-formes de diffusion populaires », avance les chercheurs de Check Point. VLC Media Player, Kodi, Stremio ou Popcorn Time figurent parmi les lecteurs affectés par cette faille zero day.

Pour l'heure, aucune attaque n'a été constatée par les experts qui ont mené leurs travaux sur les quatre lecteurs précités. « Nous avons des raisons de penser que des vulnérabilités similaires affectent d'autres lecteurs multimédia » , suggèrent les chercheurs. Qui ajoutent que si « certaines failles ont déjà été corrigées, d'autres font encore l'objet d'enquête ». Plus en détail, VLC et Stremio ont patché leurs lecteurs. Si Kodi et Popcorn Time ont apporté un correctif à leur code source, les nouvelles versions des lecteurs n'étaient pas encore disponibles à l'heure de l'écriture de ces lignes.

Pas de détails techniques

Afin d'éviter d'encourager les cybercriminels à tenter d'exploiter ces vulnérabilités et laisser le temps aux développeurs de corriger leurs applications, Check Point se garde de publier les détails techniques de l'attaque. L'éditeur se contente de présenter une démonstration de sa faisabilité à travers une vidéo (voir en bas d'article). Dans tous les cas, l'éditeur de sécurité assure que, une fois dans le système de la victime, les cyber-attaquants peuvent en prendre le contrôle total pour télécharger et installer malwares et autres ransomwares, voler des informations sensibles et privées, voire transformer le terminal en vecteur de spams ou d'attaques DDoS.

S'il vient à être exploité, ce vecteur d'attaque pourrait se révéler redoutablement efficace. Généralement considérés comme inoffensifs, les sous-titres peuvent ainsi endormir la méfiance des utilisateurs et contourner les filtres de sécurité du système, tels les antivirus et pare-feux. Ils constituent donc un outil d'infection efficace pour les pirates. Qui plus est, les sites de dépôts de sous-titres, tel le populaire OpenSubtitles.org, peuvent être manipulés afin de positionner les fichiers textes malveillants en tête de liste et ainsi s'assurer qu'ils soient téléchargés en priorité par les utilisateurs ou de manière automatique par les player vidéo, assure Check Point sur son blog. Une manière efficace d'éviter d'avoir à recourir à une interaction de la victime ou à mettre en place une attaque de type Homme du milieu (Man in The Middle).

Lire également

Une faille zero day réinitialise l'admin de WordPress

Les robots industriels à la portée des cyber-attaques

Oracle colmate près de 300 failles pour son Critical Patch Update

Sur le même thème

Voir tous les articles Workspace